-

IPsecVPN 란

네트워크 통신에서 보안성을 강화하기 위한 프로토콜 스위트입니다. IPsecVPN은 IPsec프로토콜을 사용하여 가상 사서망을 구축하는 것을 의미합니다. 이것은 주로 인터넷을 통한 안전한 통신을 가능케 하며, 원격 지점 간이나 원격 사용자와 기업 네트워크 사이의 안전한 접속을 제공합니다.

출처: https://aws-hyoh.tistory.com/162 IPsecVPN 은 주로 Site-to-Site 방식으로 사용되는 VPN 이다. 다른 말로 하면 Network to Network으로 VPN Gateway(방화벽) 장비 2개를 서로 연결함으로써 Network와 Network를 연결하는 VPN이다. 기업을 예시로 들면 본사(Stie) 네트워크와 지사(Site) 네트워크를 VPN으로 연결하는 방식으로 볼 수 있다.

패킷을 암호화함으로써 OSI 7계층 중 Layer 3인 네트워크 계층에서 단점인 데이터 암호화를 해결합니다. 이는 IPsec이라 불리는 Tunneling Protocol(터너링 프로토콜)이 있기에 가능합니다. 패킷의 이동과 암호화는 전적으로 VPN이 책임자기 때문에 VPN 하단의 장비와 PC들은 패킷 이동과 암호화를 신경 쓰지 않고 Routing을 통해 상대편 네트워크로 이동할 수 있습니다.

Authentication(인증)

PSK(Pre-Shared-Key)

- 클라이언트와 서버 간에 사전에 공유된 비밀번호 또는 키를 나타냅니다. 이 키는 VPN 연결을 설정할 때 양쪽 장치가 서로를 인증하고 통신을 암호화하기 위해 사용됩니다. PSK는 간단한게 설정할 수 있어서 많은 경우에 사용 되지만, 키의 강도가 중요하며 주기적으로 업데이트 되어야 합니다.

PKI(Public Key Infrastructure)

- 공개 키를 기반으로 하는 암호화 체계 및 인증을 지원하는 기반 시설을 의미합니다. PKI는 네트워크 환경에서 안전한 통신과 디지털 인증을 구현하기 위해 사용됩니다. 주요 구성 요소에는 디지털 인증서, 공개 및 비밀 키, 인증 기관 등이 포함됩니다.

- 디지털 인증으로 CA가 있습니다. CA는 디지털 인증서를 발행하고 관리하는 신뢰할 수 있는 단체입니다. CA는 공개 키와 해당 개체의 신원 정보를 디지털 인증서에 결합하여 서명하고, 이를 통해 사용자나 기관의 신원을 확인 합니다.

- 또하나 RA라는 인증 기관이 있습니다 RA는 CA에 대한 사용자 등록 및 인증서 발급 요청을 관리하는 역할을 수행합니다. 사용자가 디지털 인증서를 요청하면 RA는 이를 검증하고 CA에게 전달하여 인증서를 발급받게 됩니다.

EAP( Extensible Authentication Protocol)

- 확장 가능 인증 프로토콜은 네트워크와 인터넷 연결에 사용되는 인증 프레임워크이다. RFC 3748(구 RFC 2284)에 정의되어 있으며 RFC 5274에 의해 업데이트 된다. EAP는 방식들에 의해 생성되는 자료와 파라미터의 전송 및 이용을 제공하기 위한 인증 프레임워크이다. RFC가 정의한 방식들, 벤더에 특화된 방식들, 새로운 제안들이 다수 존재한다. EAP는 유선 프로토콜이 아니며 인터페이스와 포맷의 정보를 정의하기만 한다. EAP를 사용하는 각 프로토콜 메시지 내의 사용자 EAP 메시지로 캡슐화하는 방법을 정의한다. EAP는 현재 널리 사용되고 한다. 이를테면 IEEE 802.11(와이파이)에서 WPA와 WPA2 표준은 인증 매커니즘으로 IEEE802.1X(다양한 EAP 타입과 함께)를 채택하고있다

- EAP은 보안을 강화하고 다양한 인증 방법을 통합하여 유연성을 제공하는 중요한 프로토콜로 폭넓게 사용됩니다. 무선 네트워크, VPN 연결, 인터넷 접근 제어 등에서 흔히 사용되는 인증 프로토콜 중 하나입니다.

IKE

- 키 교환 프로토콜 중 하나입니다. IKE는 두 장치 간의 보안 연결을 설정하고 키를 교환하기 위해 사용됩니다. IPsec은 데이터를 안전하게 전송하기 위해 암호화와 인증을 제공하는데, IKE는 이런한 IPsec보안 연결을 설정하고 관리하는데 사용됩니다.

- IKE는 두 장치 간에 보안 연관을 설정하고 이를 관리합니다. 보안 연관은 특정한 IPsec 연결에 대한 보안 매개 변수를 정의 하며, 이 매개 변수에는 암호화 및 인증 알고리즘, 키 수명 등이 포함됩니다

IKE 단계

IKE 1

- SA를 확립하기 위해서 상대방과 인증을 실시합니다.

- IKE2 통신을 안전하게 실시하기 위해서 공유 비밀키를 생성합니다.

- ISAKMP SA 연결을 확립시킵니다.

- 두 장치가 서로를 인증하고 키 교환을 수행합니다. 이 단계 에서는 보안 연관을 설정하기 위한 키를 교환합니다.

IKE 2

- 암호화 및 인증에 사용될 보안 연관을 설정합니다.

- IPsec 통신시에 사용하는 비밀키를 생성합니다.

- IPsec SA 연결을 확립시킵니다.

IKE 메인 모드(Main Mode) 및 적극적 모드(Aggressive Mode)

- IKE는 메인 모드와 적극적 모드라는 두 가지 모드를 사용하여 키 교환을 수행합니다. 메인 모드는 주로 장치 간의 인증에 사용되고, 적극적모드는 보안 연관에 필요한 키를 교환합니다.

메인 모드(Main Mode)

- 적극적 모드보다 보안성이 높은 방법입니다. IPsec을 사용하는 장치의 IP주소는 고정적이어야 하기 때문에, IP주소가 자주 변경되는 인터넷 환경에서 사용하는 것은 권장하지 않습니다.

적극적 모드(Aggressive Mode)

- 메인 모드보다 보안성이 낮은 방법입니다. IPsec을 사용하는 장치의 IP주소는 동적으로 변경되어도 사용이 가능하기 때문에, 주소가 자주 변경되는 인터넷 환경에서 사용하는 것을 권장합니다.

디퓨-헬만 그룹 (Diffie-Hellman Group)

- 키 교환 알고리즘 중 하나로, 보안 통신에서 키를 안전하게 교환하는 데 사용됩니다. 디퓨-헬만 그룹은 이산 로그 문제에 기반하여 키 교환을 수행하며, 이로써 양측이 안전하게 공통의 비밀 키를 생성할 수 있습니다. 이 키는 대칭 암호화에서 사용되어 통신을 암호화하고 안전하게 보호합니다

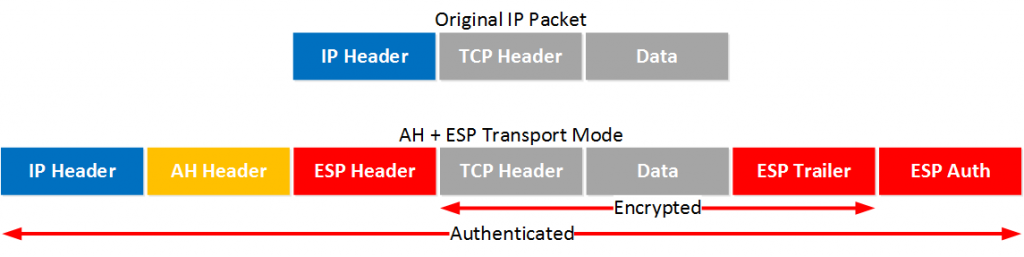

AH(Authentication Header) 및 ESP(Encapsulating Security Payload)

- AH(Authentication Header)와 ESP(Encapsulating Security Payload)는 IP 패킷의 보안성을 위해 프로토콜 헤더로 패킷을 함호화/인증 하는 역할을 합니다. 기존 프로토콜에 헤더를 추가로 부착하는 방법을 사용해 패킷의 암호화를 실현합니다.

AH(Authentication Header)

- IPsec 프로토콜에서 사용되는 하나의 보안 프로토콜입니다. IPsec는 네트워크 통신에서 데이터의 보안성을 제공하기 위한 프로토콜 스위트로서 사용됩니다. AH는 IP 패킷에 적용되어 데이터의 무결성과 발신자의 신원을 보호합니다.

- IP 패킷의 무결성을 입증하기 위한, 다시 말해 패킷이 변질되지 않았음을 인증 하기위한 프로토콜 헤더입니다. 패킷의 데이터 부분에 해당하는 IP Payload 와 IP 헤더를 인증한 후 인증데이터를 생성하여 AH헤더에 이를 포함시켜 패킷에 부착합니다. 그리고 New IP Header(공인 IP)를 추가로 씌워 기존 AH헤더, IP 헤더와 IP 페어로드를 캡슐화 합니다.

터널 모드 및 Transport 모드

- AH 는 IPsec 의 터널 모드와 트랜스폼 모드에서 모두 사용될 수 있습니다. 터널 모드에서는 전체 IP 패킷이 보호되며, 트랜스폼모드에서는 IP 헤더와 페이로드가 보호됩니다,

터널 모드

- AH 터널 모드에서 사용하는 경우 ,전체 IP 패킷이 보호됩니다. 터널모드는 네트워크 간의 통신을 안전하게 만들기 위해 사용되며, 일반적으로 가상 사설망(VPN)에서 자주 사용됩니다. 이 모드에서는 원복 IP 패킷이 보호되어 전송되므로 원격 네트워크와의 통신이 안전하게 이루어집니다

- New IP헤더의 전송 중 변경 가능한 필드를 제외한 New IP 패킷 전체를인증

- IPsec이 IP 헤더를 포함한 IP 계층이 모든 것을 보호합니다. IP 헤더까지 완전히 보호하고 IPsec의 헤더를 추가하였으니 기존의 IP헤더를 볼 수 없기 때문에 새로운 IP 헤더가 추가 됩니다.

Transport 모드

- 전송모드는 전송 계층와 네트워크 계층 사이에 전달되는 Payload를 보호합니다. 중간에 IPsec 계층이 있기 때문에 IPsec헤더가 붙고, 이후에 네트워크 계층에서는 이것이 모두 상위층에서 보낸 데이터(Payload)로 취급이 되므로 IP 헤더가 붙고 아래 계층으로 전달됩니다.

- IPsec에서 사용되는 하나의 모드로, 주로 호스트 간 통신을 보호하기 위해 사용됩니다. Transport 모드에서는 원복 IP 패킷의 Payload가 보호되며 일반적으로 암호화되어 기밀성을 제공합니다.

- VPN에서 Transport 모드는 호스트 간의 통신을 보호하기 위해 일반적으로 사용됩니다. 특히, 엔드-투-엔드 암호화가 필요한 경우에 활용됩니다.

ESP(Encapsulating Security Payload)

- IPsec 프로토콜에서 사용되는 보안 프로토콜 중 하나입니다. 주로 IP 패킷의 페이로드를 암호화하고 인증하여 기밀성과 무결성을 제공하는데 사용됩니다. ESP는 Transport 모드와 터널 모드에서 모두 사용될수 있습니다.

- 두개의 시스템이 송수신하는 IP 패킷에 대한 인증과 암호화를 실시합니다.

- RFC 2406에 정의되어 있으며, IPv4 프로토콜 필드에서 50번을 사용합니다.

- 인증 알고리즘 (MD5-HMAC, SHA-HMAC)과 대칭키 암호화 알고리즘 (DES,3DES,AES)를 지원한다

Transport 모드와 터널 모드

- ESP는 Transport 모드에서는 원본 IP 패킷의 페이로드를, 터넬 모드에서는 전체 IP 패킷을 보호합니다.

터널 모드

- 터널 모도는 주로 네트워크 간의 통신을 보호하기 위해 사용되며, 일반적으로 가상 사설망(VPN)에서 자주 사용됩니다. 이 모드에서는 원복 IP 패킷 전체가 보호되어 안전하게 전송됩니다.

- AH 터널모드와 달리 IP 패킷 전체를 보호합니다.

- AH 헤더와 New IP 헤더가 붙습니다.

Transport 모드

- 상위 계층의 Payload(헤다가 포함된 전체 데이터)만 보호합니다.

- IP헤더를 제외한 IP 패킷의 Payload만 보호합니다.

- AH 헤더만 붙습니다,

- 주로 호스트 간의 통신을 보호하기 위해 사용되며, 특히 암호화를 통해 데이터의 기밀성을 제공합니다.

AH 와 ESP

Transport 모드

터널 모드

'네트워크 기초' 카테고리의 다른 글

엔드포인트 (1) 2023.12.06 VPN 과 IPsec VPN 차이 (0) 2023.11.30 VPN (Virtual Private Network) (0) 2023.11.29 DHCP (0) 2023.11.27 OSPF (0) 2023.11.27