AWS (IAM)

IAM은 회사의 고유한 운영 및 보안 요구 사항에 따라 액세스 권한을 구성할 수 있는 유연성을 제공합니다. 이 작업을 수행하기 위해 다음과 같은 IAM 기능을 조합하여 사용합니다.

AWS 계정 루트 사용자

- AWS 계정을 처음 만들면 루트사용자 라고 하는 자격 증명으로 시작합니다

- 루트 사용자는 AWS 계정을 만들 때 사용한 이메일 주소 및 암호로 로그인하여 액세스합니다. 루트 사용자는 커피숍 점주와 비슷한 것으로 생각할 수 있습니다. 이 사용자는 계정의 모든 AWS 서비스 및 리소스에 대한 전체 액세스 권한을 가집니다.

주의 사항

- 일상 작업에는 루트 사용자를 사용하지 않는다

- 사용자에게 권한을 부여하여 사용합니다.

IAM 사용자

- IAM 사용자는 AWS에서 생성하는 자격 증명입니다. 이 사용자는 AWS 서비스 및 리소스와 상호 작용하는 사람 또는 애플리케이션을 나타냅니다. 이 사용자는 이름과 자격 증명으로 구성됩니다.

- 기본적으로 AWS에서 새 IAM 사용자를 생성하면 해당 사용자와 연결된 권한이 없습니다. IAM 사용자가 AWS에서 Amazon EC2 인스턴스 시작, Amazon S3 버킷 생성 등 특정 작업을 수행할 수 있도록 허용하려면 IAM 사용자에게 필요한 권한을 부여해야합니다.

IAM 정책

- IAM 정책은 AWS 서비스 및 리소스에 대한 권한을 허용하거나 거부하는 문서입니다.

- IAM 정책을 사용하면 사용자가 리소스에 액세스할 수 있는 수준을 사용자 지정할 수 있습니다. 예를 들어 사용자가 AWS 계정 내의 모든 Amazon S3 버킷에 액세스하거나 특정 버킷에만 액세스하도록 허용할 수 있습니다.

이 예제는 IAM 정책은 ID가 AWSDOC-EXAMPLE-BUCKET인 Amazon S3 버킷의 객체에 액세스할 수 있는 권한을 허용합니다.

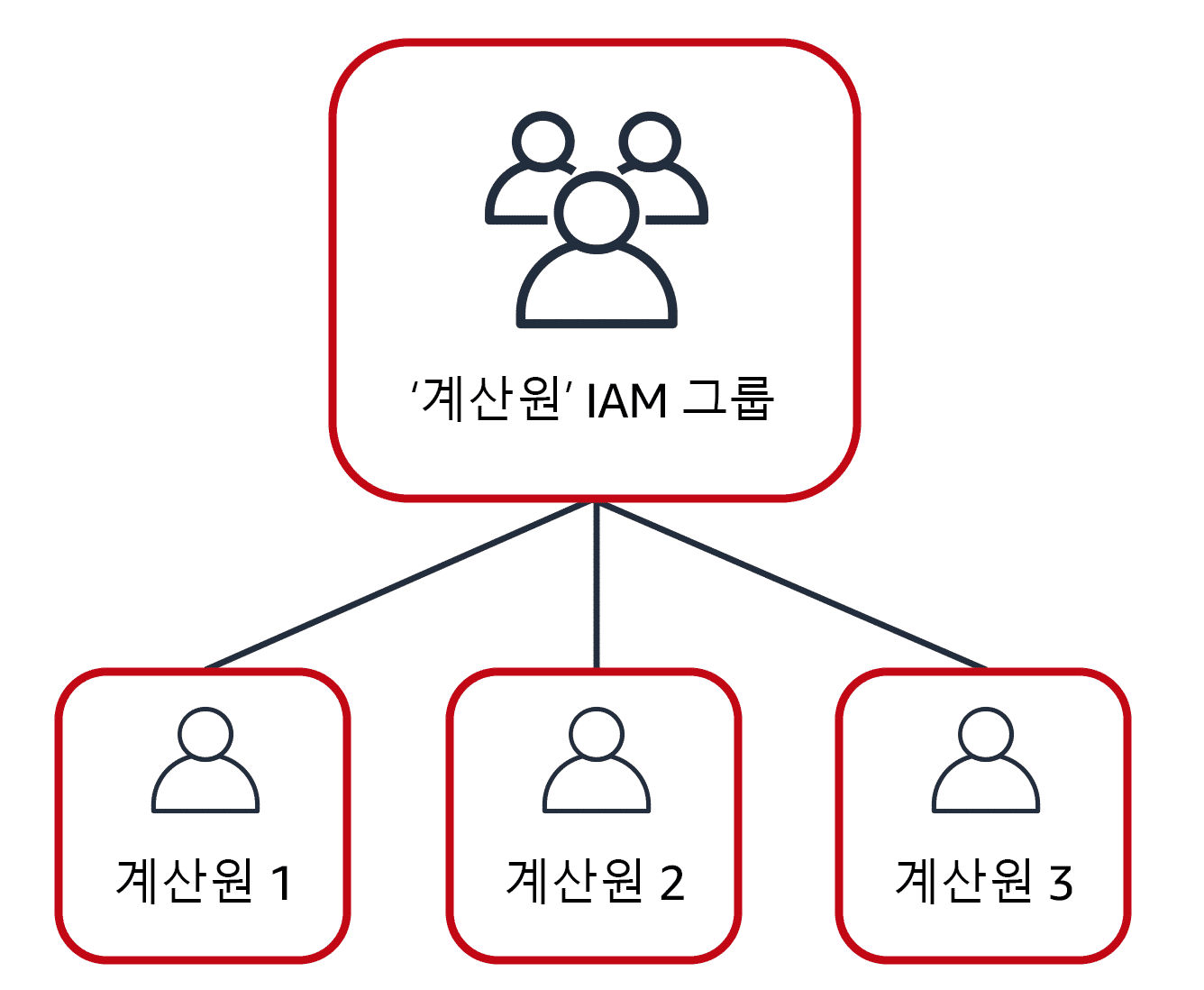

IAM 그룹

- IAM 그룹은 IAM 사용자의 모음입니다. 그룹에 IAM 정책을 할당하면 해당 그룹의 모든 사용자에게 정책에 지정된 권한이 부여합니다.

- 커피숍에서 이 정책 할당이 작동하는 방식의 예입니다. 점주는 계산원마다 권한읗 할당하는 대신 '계산원' IAM 그룹을 생성할 수 있습니다. 그런 다음 이 그룹에 IAM 사용자를 추가하고 그룹 수준에서 권한을 연결할 수 있습니다.

그룹 수준에서 IAM 정책을 할당하면 직원이 직무를 전환하는 경우 권한을 손쉽게 조정할 수 있습니다. 예를 들어 계산원이 인벤토리 담당자가 되는 경우 커피숍 점주는 해당 계산원을 '계산원' IAM 그룹에서 제거하고 '인벤톨; 전문가' IAM 그룹에 추가합니다. 그러면 각 직원이 현재 역할에 필여힌 권한만 갖게 됩니다.

IAM 역할

- 커피숍에서 한 직원이 하루 종일 여러 워크스테이션을 순환합니다. 커피숍의 인력 상황에 따라 이 직원은 금전 등록기 작업, 인벤토리 시스템 업데이트, 온라인 주문 처리 등 여러 가지 직무를 수행할 수 있습니다.

- 직원이 다른 직무로 전환해야 할 경우 한 워크스테이션에 대한 액세스 권한을 포기하고 다음 워크스테이션에 액세스할 수 있습니다. 이 직원은 여러 워크스테이션 사이를 쉽게 전환할 수 있지만 특정 시점에서는 단일 워크스테이션에만 액세스 할 수 있습니다. 이와 동일한 개념이 IAM 역할을 사용하는 AWS에도 존재합니다.

- IAM 역할은 임시로 권한에 액세스하기 위해 수임할 수 있는 자격 증명입니다.

- IAM 사용자, 애플리케이션 또는 서비스가 IAM 역할을 수임하려면 먼저 해당 역할로 전환할 수 있는 권한을 부여받아야 합니다. IAM 역할을 수임한다는 것은 이전 역할에 지정된 모든 권한을 포기하고 새 역할에 지정된 권한을 수임하는 것입니다.

Multi-Factor Authentication

- 신원을 확인하기 위해 여러 가지 정보를 제공하도록 요구하는 웹 사이트에 로그인한 적이 있습니까? 암호를 입력한 다음 휴대폰으로 전송된 난수 코드와 같은 두 번째 인증 형식을 제공해야 할 수도 있습니다. 이것이 Multi-Factor Authentication의 예입니다.

- IAM에서 Multi-Factor Authentication(MFA)은 AWS 계정에 추가 보안 계층을 제공합니다.